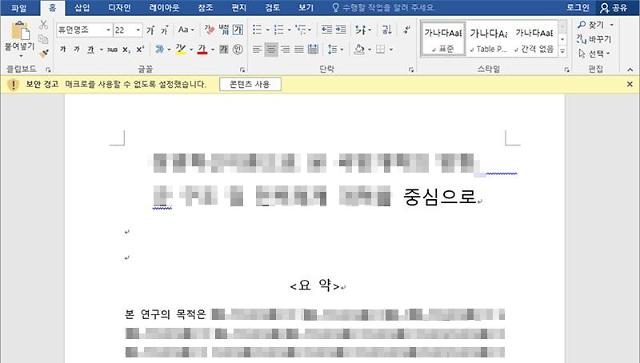

학술논문으로 위장한 문서형 악성코드를 열어 본 화면. [자료=안랩]

두 달 새 논문·자기소개서·이력서로 위장한 악성파일이 수 차례 유포됐다. 학술·교육기관 소속 학술연구자와 기업 소속 인사담당자 등 수시로 문서를 송수신하는 관계자를 노린 공격이다. 무심코 악성파일을 열면 PC의 제어권·개인정보를 탈취당하거나 랜섬웨어 감염으로 주요 파일·데이터가 손상될 수 있어, 사용자들의 주의가 요구된다.

26일 안랩은 지난달부터 논문, 자기소개서, 이력서 등 업무와 학술관련 문서로 위장한 악성파일을 통해 악성코드를 유포하는 사례가 잇따랐다며 사용자 주의를 당부했다. 피해 예방을 위해 오피스 소프트웨어(SW)와 운영체제(OS), 웹브라우저 등 프로그램의 최신 보안 패치를 적용할 것, 출처 불명 문서파일의 실행과 '콘텐츠 사용' 버튼 클릭 금지, 파일 실행 전 확장자 확인, 백신 프로그램 최신버전 유지와 실시간 감시 기능 실행 등 보안수칙을 지켜 달라고 덧붙였다.

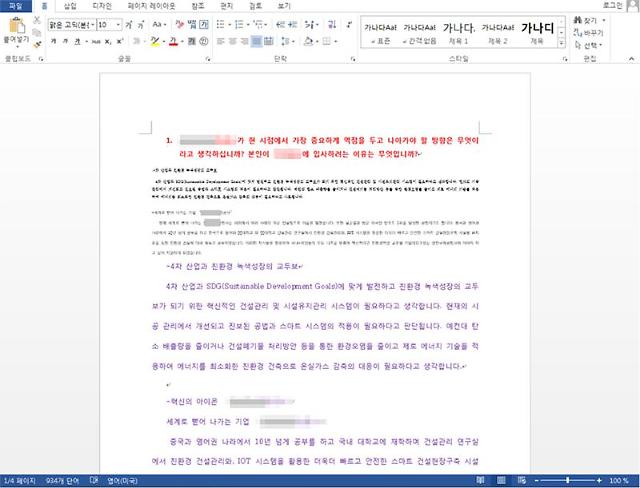

자기소개서로 위장한 문서형 악성코드를 열어 본 화면. [자료=안랩]

한 공격자는 국방관련 논문파일(.doc)에 악성 매크로를 삽입해 변조하고 이를 유포했다. 이 파일을 열면 상단에 '콘텐츠 사용' 버튼이 나타나는데, 이를 누른 사용자의 PC는 즉시 악성코드에 감염되고 명령제어(C&C)서버에 연결하게 된다. C&C서버에 연결된 악성코드 감염 PC는 공격자 명령에 따라 PC 정보를 유출할 수 있다. 사용자가 이 악성문서를 열어도 겉으로는 정상적인 논문 내용이 표시되기 때문에 감염 사실 자체를 알아차리기 어렵다.

채용공고를 내고 정기·수시 채용을 진행하고 있는 기업이 많아지면서 자기소개서로 위장한 악성파일도 발견된다. 안랩은 파일명에 특정 기업명을 포함한 악성문서 파일(.rtf)을 발견했다. 이 악성문서를 최신 보안패치가 되지 않은 마이크로소프트 워드 프로그램으로 열면 정상적인 자기소개서 내용이 표시되지만, 문서에 포함된 악성 스크립트가 사용자 몰래 작동해 PC를 악성코드에 감염시킨다. 이 악성코드는 공격자가 준비한 URL에 접속해 추가 악성코드를 내려받는다.

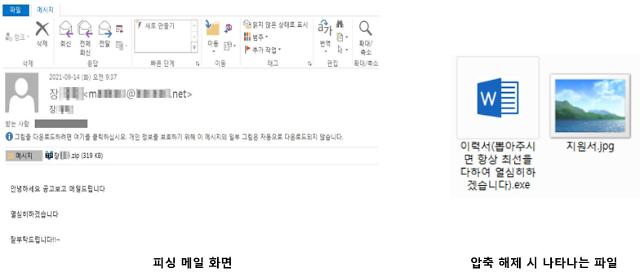

압축파일을 첨부한 악성메일(왼쪽)과 첨부된 압축파일을 해제했을 때 나타나는 이력서 위장 악성코드. [자료=안랩]

앞서 이력서로 위장한 랜섬웨어 첨부 메일이 무작위로 유포된 사례도 있다. 공격자는 특정인 이름을 파일명으로 쓴 압축파일(.zip)을 첨부하고 "안녕하세요 공고보고 메일드립니다"라는 본문을 보냈다. 수신자가 압축파일을 내려받아 해제하면 이력서(뽑아주시면 항상 최선을 다하여 열심히 하겠습니다)'라는 이름의 실행파일(.exe)이 나온다. 사용자가 이 파일을 실행하면 PC가 마콥(MAKOP) 랜섬웨어에 감염된다.

양하영 안랩 분석팀장은 "공격자는 업무 및 일상생활에서 익숙한 소재를 활용해 악성 파일을 유포한다"라며 "사용자는 출처가 불분명한 메일의 첨부파일을 실행하지 않고 사용 중인 문서프로그램, SW 등의 최신 패치를 적용하는 보안수칙 준수를 생활화해야 한다"라고 말했다.

©'5개국어 글로벌 경제신문' 아주경제. 무단전재·재배포 금지

![[르포] 중력 6배에 짓눌려 기절 직전…전투기 조종사 비행환경 적응훈련(영상)](https://image.ajunews.com/content/image/2024/02/29/20240229181518601151_258_161.jpg)