최미정 과기정통부 사이버침해대응과장이 6일 브리핑을 통해 올해 상반기 진행된 사이버위기대응 모의훈련 결과를 발표하고 있다. [사진=과기정통부 e브리핑]

실제 해커들이 참여해 국내 클라우드 사업자 대상으로 올해 처음 진행된 침투훈련 결과, 보안인증을 받은 사업자들의 방어율이 비교적 높은 것으로 파악됐다.

6일 과학기술정보통신부와 한국인터넷진흥원(KISA)은 이같은 내용을 포함하는 '사이버위기대응 모의훈련' 결과를 발표했다. 이번 훈련은 올해 상반기 참여 기업을 대상으로 맞춤형 악성 이메일을 전송하는 지능형지속위협(APT) 공격 대응절차 점검, 분산서비스거부(DDoS) 공격·복구 점검, 웹서버 취약점 등을 통한 모의침투 등 실제 해킹공격 방식으로 진행됐다.

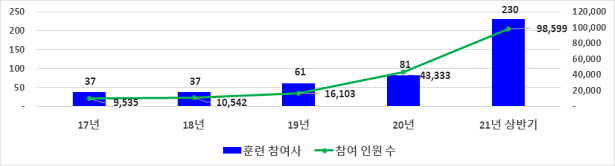

참여 기업 192개사(직원 8만6339명)는 3가지 공격에 모두 대응하는 정기훈련을 받았다. 클라우드 업종 11개사는 모의침투에 대응하는 특별훈련을 받았고, 바이오 업종 27개사(직원 1만2260명)는 APT 해킹메일에 대응하는 특별훈련을 받았다. 전체 훈련 참여 기업은 작년 81개사(4만3333명)에서 올해 230개사(9만8599명)로 전년대비 283% 증가했다.

최미정 과기정통부 사이버침해대응과장은 "작년부터 APT, DDoS 공격, 서버 모의침투 등 특별훈련을 실시하고 있는데, 최근 증가 추세인 사이버위협에 많은 기업들이 스스로 위기대응 훈련에 참여하는 것을 효과적으로 인식하고 있음이 나타났다"고 설명했다.

2017~2021년 과기정통부 사이버위기대응 모의훈련 참여기업 수. [자료=과기정통부]

우선 국제해킹대회 입상자 등으로 구성된 화이트해킹 팀을 활용해 일반 기업 30개사의 정보시스템(홈페이지) 대상으로 진행한 모의침투 훈련 결과 114개 취약점이 발견됐다. 취약점은 권한이 없는 사용자가 관리자 권한을 획득할 수 있거나, 서버 접속정보 등을 들여다볼 수 있거나, SQL 명령어를 주입해 DB 정보를 탈취하거나, 결제 포인트 값을 수정하는 데 악용될 수 있었다.

더불어 국내 11개 클라우드(IaaS) 사업자를 대상으로 한 모의침투 특별훈련은 실제 데이터침해와 권한탈취 등 침해사고 시나리오로 침투 후 이에 대한 탐지·방어율을 측정하고, 기업의 관리적 대응체계 수행률을 점검하는 방식으로 진행됐다. 클라우드보안인증(CSAP)을 받은 사업자들이 미인증 사업자들보다 탐지·방어율이 23.9%p 높고 대응체계 수행률이 3.6%p 높다는 결과가 나왔다.

11개 클라우드사업자의 평균 공격 탐지·방어율은 35%였고, 관리적 대응체계 수행률은 77.1%였다. CSAP 보유 사업자의 탐지·방어율과 관리적 대응체계 수행률이 각각 44.6%, 78.6%였다. 미인증 사업자는 각각 20.7%, 75.0%였다. 과기정통부는 이같은 훈련결과와 대응방안을 담은 보고서를 사업자별로 전달하고 지난달 말 대응방안 컨설팅을 진행했다.

최 과장은 "모의침투 화이트해커 팀을 구성해 기존 기업 자체점검으로 발견하지 못했던 취약점을 발견할 수 있었다"라며 "제3자에 의한 객관적인 정보보안 점검의 중요성을 확인할 수 있는 훈련이었다"라고 밝혔다. 이어 "클라우드기업 대상 훈련의 경우 인증받지 않은 사업자보다 인증 사업자의 탐지·방어율이 높았다"라고 강조했다.

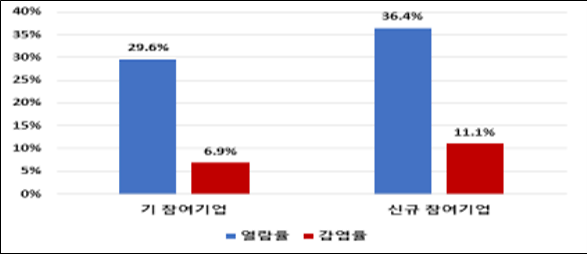

2021년 상반긴 과기정통부 사이버침해대응 모의훈련 중 해킹메일 훈련 결과. [자료=과기정통부]

해킹메일 훈련은 전체 230개사 9만8599명 대상으로 '견적서 송부'나 '임직원 가상자산 투자 유의사항' 등 특정 공공기관으로 발신자를 사칭해 클릭을 유도하는 사회공학 기법을 적용해, 메일 열람율과 첨부 악성파일 클릭 등에 따른 감염율을 측정하는 방식으로 진행됐다. 훈련 참여기업의 전체 평균 열람율은 25.8%, 평균 감염율은 7.6%로 나타났다.

기존 훈련 참여기업의 열람율은 29.6%, 감염율은 6.9%였고 신규 참여기업의 열람율과 감염율은 각각 36.4%, 11.1%였다. 2회 이상 훈련에 참여한 기업의 해킹메일 대응력이 높았다. 최 과장은 "여러 번 반복해 훈련에 참여한 기업들이 해킹메일 열람율과 감염율이 낮았다"라며 "지속적으로 훈련에 참여할수록 대응 능력이 향상되는 것을 알 수 있다"라고 말했다.

국내 27개 바이오기업 대상으로 한 특별훈련은 '코로나19 예방접종' 관련 주제로 해킹메일을 보내 열람율과 감염율을 측정하는 방식으로 진행됐다. 최 과장은 "바이오기업 특별훈련은 코로나19 사태에 바이오기업과 연구소 대상 기술탈취해킹 시도가 지속되고 있어 국정원 산업기밀보호센터와 합동으로 실시됐다"고 설명했다.

DDoS 모의공격 대응력 훈련은 참여기업 58개사의 웹서버를 대상으로 DDoS 공격을 시도해 해당 기업이 공격을 탐지하고 대응(방어)하는 데 걸리는 시간을 측정하는 방식으로 진행됐다. 전체 평균 탐지시간은 6분, 대응시간은 21분이었다. 이가운데 대기업은 탐지까지 평균 3분, 대응까지 19분이 걸렸다. 중소기업은 탐지에 9분, 대응에 22분이 걸렸다.

홍진배 과기정통부 정보보호네트워크정책관은 "최근 악성코드가 첨부된 해킹메일 발송과 정보시스템의 취약점을 이용한 랜섬웨어 공격 등 사이버위협이 급증하고 있다"라며 "정부에서 실시하는 모의훈련에 많은 기업이 참여해 사이버위협 대응력을 높여줄 것을 당부한다"라고 말했다.

©'5개국어 글로벌 경제신문' 아주경제. 무단전재·재배포 금지

![[르포] 중력 6배에 짓눌려 기절 직전…전투기 조종사 비행환경 적응훈련(영상)](https://image.ajunews.com/content/image/2024/02/29/20240229181518601151_258_161.jpg)