[사진=게티이미지뱅크]

이메일은 개인과 기업 사용자들을 위협하는 악성코드의 주된 유포수단으로 악용되고 있다. 특히 정상파일을 가장한 악성코드로 PC 내려받기와 실행을 유도하는 첨부파일에 주의가 요구된다. 정보보안 기업 안랩과 이스트시큐리티의 정보보안 분석가들이 발견한 국내 사례다.

가로챈 메일 회신해 '협박' 등 첨부 확인 유도한 사례 발견돼

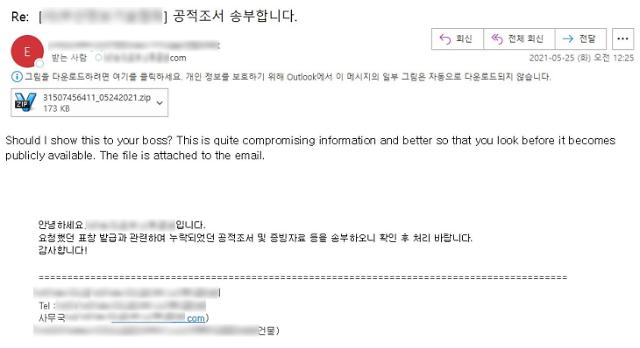

공격자의 공적조서 발송에 대한 회신. [사진=안랩 제공]

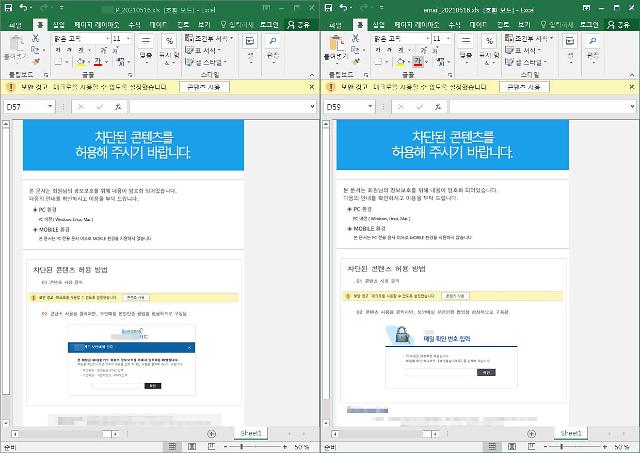

최근 안랩은 기업 내 업무 가운데 외부 조직과의 소통 과정에서 회신 메일 형태로 위장한 악성코드 공격 시도를 발견했다. 회신 메일에 첨부된 악성 엑셀 문서파일의 '콘텐츠 사용'을 누르면 악성코드에 즉시 감염돼 추가 악성코드 공격을 시도하는 수법이다.

안랩은 공격자가 표창발급 공적조서 송부, 동영상 편집본 확인 요청, 행사 초청장 등 사용자가 보낸 실제 업무메일을 수집했다고 밝혔다. 안랩은 공격자가 메일 발송 사용자를 표적으로 삼아 악성 엑셀파일이 담긴 압축파일을 첨부해 회신 메일을 내면서, 정보공개 협박과 업무요청을 기재해 수신자의 첨부파일 실행을 유도했다고 설명했다.

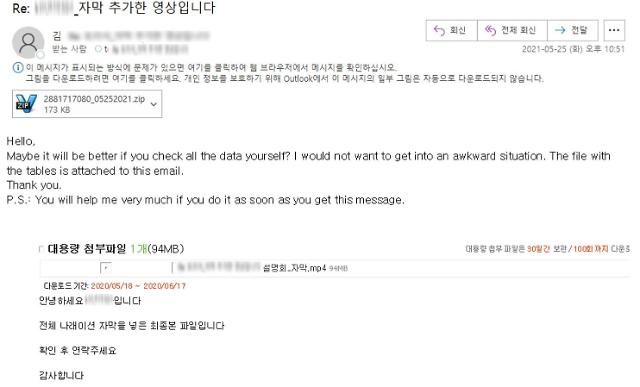

공격자의 동영상 편집본 확인 요청에 대한 회신.[사진=안랩 제공]

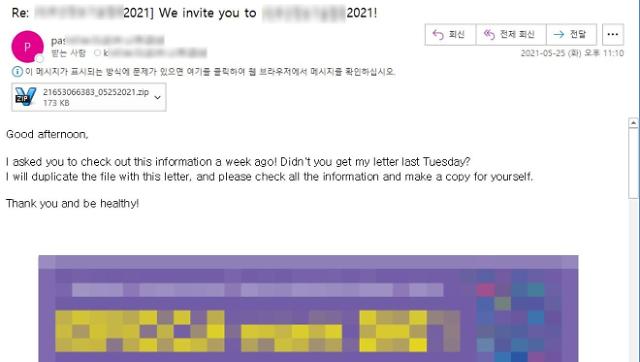

한 메일에서 공격자는 특정 사용자의 표창발급을 위한 공적조서 메일에 회신을 보내 "당신 상사에게 이 메일을 보여줄까?"라며 "정보가 공개되기 전에 첨부파일을 확인하라"고 협박했다. 다른 메일에선 사용자가 보낸 동영상 편집본 확인 요청 메일에 "모든 데이터를 직접 확인하면 좋겠다"며 "파일을 첨부했다"고 회신했다. 이밖에 특정 단체가 발송한 학술행사 안내 메일에 회신으로 "일주일 전 확인하라고 요청한 내용이 있다"며 "파일을 복사했으니 확인하라"고 썼다.

이 세 사례의 악성코드 동작 방식이 동일했다. 사용자가 첨부파일을 내려받아 악성 엑셀파일(.xlsm)을 실행하면 내용을 보기 위해 콘텐츠 사용 버튼을 클릭하라는 문구가 나온다. 이 때 화면 상단의 '콘텐츠 사용'을 누르면 악성코드에 감염된다. 이후 악성코드가 '명령제어서버'에 접속해 랜섬웨어와 정보유출 악성코드를 추가로 내려받을 수 있다. 명령제어서버는 공격자가 악성코드에 감염된 컴퓨터로 명령을 보내 악성코드를 조종하기 위해 운영하는 서버를 뜻한다.

공격자의 행사 안내에 대한 회신. [사진=안랩 제공]

장서준 안랩 분석팀 주임연구원은 "이 사례는 공격자가 사용자가 보낸 메일을 수집해 회신으로 악성코드 유포를 시도한 것이 특징"이라며 "사용자들이 직접 보낸 메일에 대한 회신으로 의심하지 않고 피해를 당할 수 있어, 이를 예방하려면 출처가 불분명한 메일과 첨부파일은 실행하지 말아야한다"고 말했다.

안랩 측은 출처불명 메일의 첨부파일과 인터넷주소(URL) 실행금지, 백신 최신버전 유지와 실시간 감시기능 실행, 파일실행 전 최신버전의 백신으로 검사, 운영체제(OS)와 인터넷브라우저와 오피스를 포함한 최신 소프트웨어(SW) 보안 패치 적용 등 필수 보안수칙을 실행할 것을 권고했다.

북한해커 '탈륨'이 시중은행 행세까지…더욱 치밀·대담해져

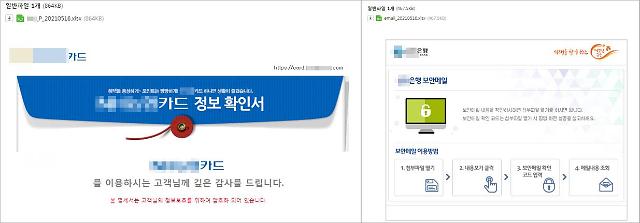

금융거래 확인 메일로 위장한 해킹 이메일 화면. [사진=이스트시큐리티 제공]

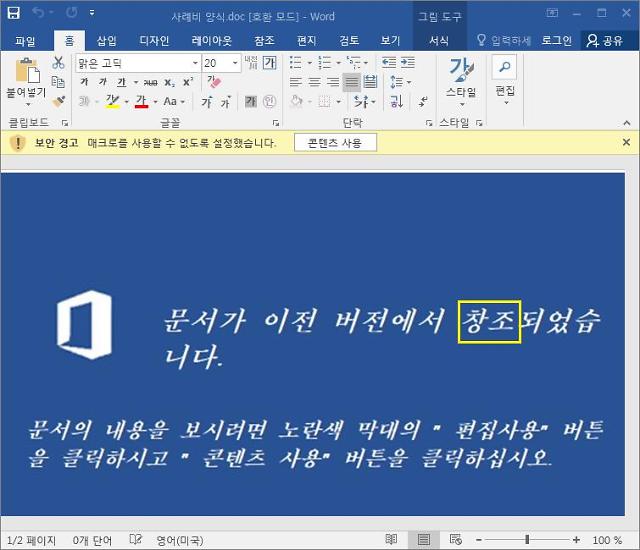

이스트시큐리티는 자신을 외교·안보·통일분야 전문가로 사칭해 금융거래 위장 이메일 공격을 수행하는 사례를 포착했다. 이 공격에 대해 북한 배후 해커그룹으로 지목된 '탈륨'의 소행이며 북한의 표기법인 '프로그람'이나 '창조'라는 어휘를 쓰는 등 언어습관을 노출하고 있다고 지적했다. 또 시중 은행·카드사 보안 명세서 디자인을 도용해 활용했다고 설명했다.

이스트시큐리티 시큐리티대응센터(ESRC)는 "금융거래 이메일로 위장한 표적형 해킹 시도가 급증하고 있어, 각별한 주의가 필요하다"며 "북한 당국과 연계된 것으로 알려진 ‘탈륨’ 해킹 조직의 국내 사이버 위협 활성도가 지속적으로 증가하고 있다"고 경고했다.

금융회사 문서로 위장한 악성 XLSX 문서가 실행된 화면. [사진=이스트시큐리티 제공]

탈륨은 지난달 한미정상 회담 기간에도 외교·안보·통일 및 대북 분야 전문가를 상대로 한 해킹 시도 정황을 드러냈다. 이들은 이메일 수신 대상자의 금융거래를 유도했다. 국내 시중은행의 공식 안내메일처럼 위장하거나 설문지 응답 또는 세미나 참석에 따른 소정의 사례비 명목으로 수신자를 꾀어냈다. 공격 대상자에게 정상적인 이메일을 미리 수 차례 발송해 안심시킨 뒤 본격적인 공격을 시도하는 ‘신뢰 기반’의 위협 시나리오를 적용하는 등 치밀함·대담성이 과거보다 더 진화했다.

ESRC는 탈륨이 일반 공격에 마이크로소프트 워드(.doc) 문서를 많이 사용하지만 이번에 발견된 금융회사 이메일 사칭 공격에는 국내 시중은행 보안 명세서로 위장한 악성 엑셀(.xlsx) 문서를 썼다. 문서를 열면 '차단된 콘텐츠를 허용해 주시기 바랍니다.' 등의 가짜 안내 화면을 보여주고 이 화면에 속은 사용자가 '콘텐츠 사용'을 누르면 악성 명령이 작동되게 했다.

악성 DOC 문서에 포함된 북한 개발자 표현 ‘창조’. [사진=이스트시큐리티 제공]

문종현 이스트시큐리티 ESRC 센터장은 "페이크 스트라이커(Fake Striker)로 명명된 이번 탈륨의 표적공격(APT) 활동이 급증하고 있고, 주로 대북분야에서 활동하는 인물들이 위협 블랙 리스트에 존재한다"며 "금융거래나 사례비 지급처럼 금전적 심리를 자극하는 등 갈수록 수법이 교묘해지고 있어, 유사 위협에 노출되지 않도록 각별히 주의해야 한다"고 말했다.

문 센터장에 따르면 탈륨 조직의 대표적인 3대 APT 활동은 스모크 스크린(Smoke Screen), 블루 에스티메이트(Blue Estimate), 페이크 스트라이커(Fake Striker)다. 각각의 특색을 띠는 이 활동은 국내에서 현재 활발한 것으로 관찰된다. 이스트시큐리티는 관련 신규 악성파일을 보안제품 알약에 추가하고 관련 부처와 대응조치를 진행했다.

©'5개국어 글로벌 경제신문' 아주경제. 무단전재·재배포 금지

![[르포] 중력 6배에 짓눌려 기절 직전…전투기 조종사 비행환경 적응훈련(영상)](https://image.ajunews.com/content/image/2024/02/29/20240229181518601151_258_161.jpg)