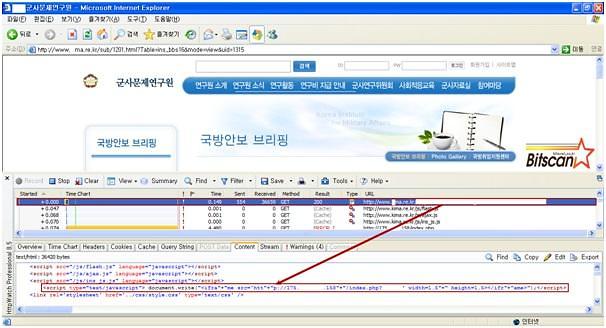

한국군사 문제연구원에 삽입된 악성링크 – 1월 13일[사진 = 빛스캔 ]

아주경제 장윤정 기자 = 국방 관련 사이트를 노린 악성코드가 속속 발견되고 있다.

군사 관련 사이트는 일반인들의 접근이 거의 없어 군 관련 특정 인물들을 노린 공격으로 추정된다.

특히 지난해 연말 한국수력원자력(한수원)을 대상으로 한 해킹 공격의 원인이 악성코드 감염으로 인한 지능형지속위험(APT) 공격으로 드러나며 악성코드에 의한 주요 기밀 탈취 가능성을 철저히 대비해야한다는 지적이다.

15일 국내 보안업체 빛스캔(대표 문일준)은 군사문제연구원 홈페이지, 국방부 웹툰 공모전 이벤트 페이지 등에서 악성코드가 유포되고 있는 정황을 발견했다고 밝혔다.

군사문제연구원의 경우 지난해 4월, 5월, 11월부터 올해 현재까지 악성링크가 삽입된 채로 방치된 상황이다. 또한 지난 1월 10일에는 국방부 웹툰 공모전 사이트를 활용해 비정상링크를 삽입하고 이를 악성코드 경유지로 연결하는 정황도 발견됐다.

특히 지속적으로 방치되고 있는 군사문제연구원은 11월에 이미 공격이 발생한 바 있다.

빛스캔측은 "군사문제연구원에서 지난 11월 발견된 악성링크는 삭제됐지만, 이전부터 영향을 주었던 레드킷으로 추정되는 악성링크는 여전히 남아있는 상태"라며 "이 역시 공격자가 이용할 경우 즉시 웹사이트 방문자가 영향을 받을 수 있기 때문에 위험성은 여전히 높다. 통로는 만들어져 있고, 공격코드를 넣는 즉시 감염이 발생될 수 있다"고 설명했다.

빛스캔은 일반 방문자가 안보관련 연구소의 웹 서비스를 방문하는 비율이 그리 많지 않을 것이기 때문에 군사 업무와 연관된 사람들이 방문하는 점을 감안하면 감염 대상을 한정해 공격하는 워터링 홀 공격이라고 밝혔다.

또한 지난 10일 새롭게 발견된 국방부 웹툰 공모전 페이지를 이용한 비정상악성링크는 공격코드 유포지로 가기 위한 경유지로 확인됐다. 다운로드 되는 파일은 파밍 악성코드다.

빛스캔측은 "국방 이벤트 관련된 웹서비스가 공격자에 의해 권한을 탈취당한 것을 넘어 악성코드가 일반 방문자를 공격하는 용도로 대담하게 이용됐다"며 "현재까지 악성링크가 그대로 삽입돼 있다는 점에서 아직까지 이용 당했다는 정황도 파악하지 못한 것"이라고 추정했다.

게다가, 공모전 기간과 겹치면 해당 페이지에서는 공모 작품 등을 접수 받는 기능을 가지고 있어, 추가적인 정보 유출과 같은 2차 피해가 우려된다.

©'5개국어 글로벌 경제신문' 아주경제. 무단전재·재배포 금지

![[르포] 중력 6배에 짓눌려 기절 직전…전투기 조종사 비행환경 적응훈련(영상)](https://image.ajunews.com/content/image/2024/02/29/20240229181518601151_258_161.jpg)