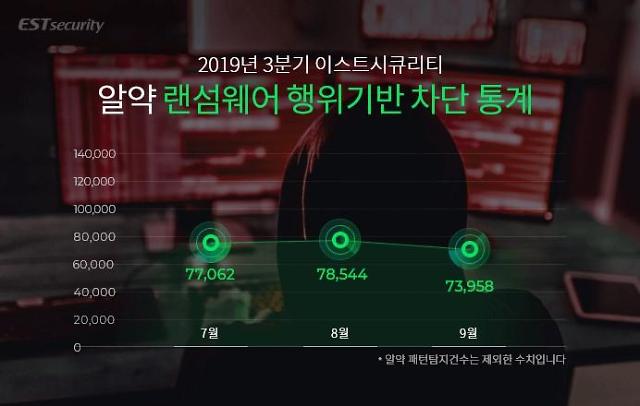

통계에 따르면 2019년 3분기에 알약을 통해 차단된 랜섬웨어 공격은 ▲총 22만 9564건으로, 이를 일간 기준으로 환산하면 일평균 ▲약 2,496건의 랜섬웨어 공격이 차단된 것으로 볼 수 있다.

이번 통계는 일반 사용자를 대상으로 제공하는 공개용 알약의 ‘랜섬웨어 행위기반 차단 기능’을 통해 차단된 공격만을 집계한 결과로, 패턴 기반 공격까지 포함하면 전체 공격은 더욱 많은 것으로 확인되었다.

이스트시큐리티 시큐리티대응센터(이하 ESRC)는 이번 3분기 주요 랜섬웨어 공격동향으로 3가지를 꼽았다.

이어 지난 8월 말부터 새롭게 등장한 넴티(Nemty) 랜섬웨어 유포가 9월 들어 급격히 증가했으며, 이에 반해 2017년 5월 등장해 꾸준히 상위를 유지하던 워너크라이(WannaCry) 랜섬웨어 감염은 3분기에 진입하며 점차 감소한 것으로 나타났다.

실제로 ESRC의 모니터링 분석 결과, 2019년 3분기 알약의 랜섬웨어 공격 차단 통계는 지난 2분기와 비교해 약 7.33%가량 감소한 것으로 나타났다. 이는 소디노키비 랜섬웨어의 유포는 증가했지만, 네트워크를 타고 취약한 시스템을 감염시키는 워너크라이 랜섬웨어의 특성 상 오랜 시간 일정 수치 이상의 감염 건수를 유지하다 최근 그 수치가 감소한 영향인 것으로 파악됐다.

ESRC 센터장 문종현 이사는 "소디노키비 랜섬웨어를 유포하는 공격 조직이 기존에는 주로 갠드크랩 랜섬웨어를 활용했던 것과 달리, 최근 소디노키비와 함께 넴티나 스캐럽(Scarab) 등 다양한 랜섬웨어를 공격에 활용하고 있는 정황이 발견되고 있다"며 "공격 조직의 활동을 지속적으로 모니터링 및 추적할 계획"이라고 덧붙였다.

[사진=이스트시큐리티 제공]

이 밖에 ESRC에서 밝힌 2019년 3분기에 새로 발견되었거나 주목할 만한 랜섬웨어는 다음과 같다.

▲Nemty

파일 암호화 시, nemty 문자열이 포함된 확장자로 변경하는 랜섬웨어. 감염된 PC가 부여 받은 사용자ID파일에 따라 복호화비용과 월렛 주소가 개별적으로 할당되며, 동일PC에서 감염 행위가 발생할 때 마다 ID파일값이 변경됨. 감염된 PC의 IP, 국가정보, PC명, 사용자명, OS정보, PC ID정보를 수집하여 공격자에게 전송하며, 데이터 복구를 위한 쉐도우 복사본을 삭제함.

▲GermanWiper

독일어 사용 지역에 주로 확산되었던 악성코드로 악성스팸 메일을 통해 주로 유포됨. 랜섬웨어의 형태를 띄고 있지만, 데이터를 암호화하는 대신 '0'으로 덮어쓰기하는 와이퍼 악성코드 형태로 확인됨. 단순히 데이터를 삭제하는 형태로 데이터를 복구할 수 없는 악성코드임에도 불구하고, 감염피해자들에게 암호화된 파일을 복호화하는 비용으로 비트코인을 요구하는 랜섬노트 메시지를 보여줌.

▲Tflower

외부에 노출된 원격 데스크톱 서비스를 통해 기업 네트워크에 진입한 공격자가 Tflower 랜섬웨어를 설치. 이 때Tflower가 로컬머신을 감염시키고 특정 툴을 통해 기업네트워크 탐색을 시도함. 워드프레스로 구축된 사이트를 C&C서버로 사용하고 있었으며, 감염 시 복구를 막기 위해 쉐도우 볼륨 복사본 삭제 및 윈도10 복구 환경 비활성화 명령을 실행함. 파일 암호화할 때, 확장자에 무엇인가를 추가하지는 않지만 *tflower 표시를 암호화된 파일의 맨 앞에 붙임.

▲Lilocked

리눅스기반 서버를 노리는 랜섬웨어로 서버 데이터를 암호화하고 '.lilocked' 문자열을 확장자에 추가함. 랜섬노트에는 피해자가 랜섬머니를 지불하기 위해서는 공격자의 Tor지불 사이트를 방문해야 한다고 요구함. Exim Exploit을 통해 서버 접근 권한을 획득한다고 알려져 있으나 정확한 방식은 아직 밝혀지지 않았음.

▲Ech0raix

리눅스 기반의 NAS장비를 노리는 랜섬웨어. SSH크리덴셜을 이용한 브루트포싱 공격 또는 알려진 취약점을 이용하여 보안이 취약한 QNAP NAS장비를 노림. 다만 NAS장비가 벨라루스, 우크라이나, 러시아에 위치할 경우, 아무런 악성 행위를 하지 않음.

문 이사는 "기존 기업환경을 노리는 클롭(Clop) 랜섬웨어 외에도, 외부에 노출된 기업의 원격 데스크톱 서비스를 노리는 티플라워(Tflower) 랜섬웨어, 리눅스 기반 서버를 노리는 리락드(Lilocked) 랜섬웨어 등 다양한 랜섬웨어들이 지속해서 기업 내부 네트워크와 시스템을 노리고 있다"며 "사용중인 시스템의 운영체제(OS)와 소프트웨어의 취약점을 점검 및 보완하고, 내부 임직원이 출처가 불분명한 이메일을 열람하지 않도록 하는 보안의식 교육도 강화해야 한다"고 당부했다.

이스트시큐리티는 랜섬웨어 감염으로 인한 국내 사용자 피해를 미연에 방지하기 위해, 한국인터넷진흥원(KISA)과의 긴밀한 협력을 통해 랜섬웨어 정보 수집과 유기적인 대응 협력을 진행하고 있다.

©'5개국어 글로벌 경제신문' 아주경제. 무단전재·재배포 금지

![[르포] 중력 6배에 짓눌려 기절 직전…전투기 조종사 비행환경 적응훈련(영상)](https://image.ajunews.com/content/image/2024/02/29/20240229181518601151_258_161.jpg)