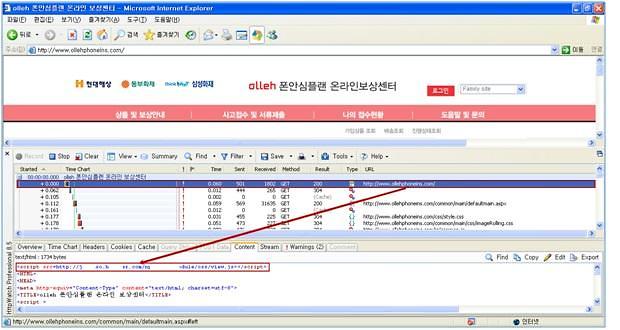

올레 폰안심플랜 온라인 보상센터를 통한 악성링크 삽입[사진 = 빛스캔 ]

아주경제 장윤정 기자 = KT 올레 폰 안심플랜 온라인 보상센터의 홈페이지가 악성코드에 감염돼 사이트 방문자들을 무차별 공격시킨 것으로 나타났다.

최근 단통법 시행으로 휴대폰의 가격 구조상 분실이나 파손 시 비용 부담이 커 통신사와 연계된 휴대폰 관련 보험 상품에 사용자들의 관심이 높아지고 있는 상황이다.

스마트폰 보험에 관심을 갖고 해당 사이트에 방문한 사용자는 파밍 악성코드에 감염, 금융정보가 노출될 우려가 있어 주의가 시급하다.

국내 보안회사 빛스캔은 지난 16일 KT가 보험사와의 제휴를 통하여 제공하는 부가서비스인 올레(olleh) 폰안심플랜 온라인 보상센터의 웹서비스를 통해, 모든 접속자를 공격하고 있다고 17일 밝혔다.

'올레폰 안심플랜'은 KT 휴대전화 분실·도난·파손 시 기기변경이나 수리비 일정액을 지원해주는 보험상품으로 KT가 보험사 현대해상, 동부화재, 삼성화재와 제휴를 맺고 제공하는 부가서비스다.

빛스캔에 따르면 해당 악성링크는 보상센터 웹사이트 내부에 몰래 숨어 다단계 통로를 이용해 공격코드가 삽입된 유포지로 연결하는 기능을 하고 있었다.

빛스캔 분석한 바에 따르면 올레 폰안심플랜 내부에 삽입됐던 악성링크는 탐지를 피하기 위해 다단계로 통로를 사용했다.

발견된 공격코드는 케이홍(Caihong) 변종과 함께 스위트 오렌지 키트(Sweet Orange Kit) 변종이 멀티 스테이지(Multi-Stage) 형태였다. 멀티스테이지는 사용되는 공격킷의 형태와 취약점, 악성링크가 각각 다른 형태를 보이게 돼 초기에 대처하지 못하면 방어하기 어려운 기법이다.

특히, 해당 웹사이트를 통해 유포되는 악성파일이 국내 백신의 탐지를 우회하고 있었다 따라서 보안에 취약한 사용자가 방문했을 경우 악성코드에 감염됐을 확률이 높다고 볼 수 있다. 실제로 악성코드를 발견한 이후 바이러스 전문탐지 사이트인 '바이러스 토탈'에서 분석한 결과를 살펴보면, 국내 다수의 백신업체에서는 진단하지 못했다.

악성코드에 감염되면 공인인증서 탈취 및 파밍 사이트로 연결 시키는 기능이 있어 금융 정보 탈취의 위협이 있는 것으로 나타났다.

빛스캔은 "더욱 우려스러운 것은 공격자가 해당 웹페이지에 대한 권한을 갖고 있었다는 점"이라면서 "사이트 권한을 가지고 있다는 것은 공격자가 데이터베이스와 같이 민감한 개인정보에 접근할 가능성이 있다는 것을 의미한다"고 말했다.

올레폰 안심플랜 온라인 보상센터는 휴대폰 보험을 온라인으로 신청받는 곳이기 때문에 해당 악성코드가 고객의 폰번호 등을 유출해 언제든 스미싱이나 스팸메일 발송 도구로 악용할 수 있다는 빛스캔의 설명이다.

한편 KT 관계자에 따르면 해당 홈페이지에서 유포된 악성코드로 인한 피해 사례는 없는 것으로 파악됐다. 현재 이 사이트의 악성코드는 조치가 된 상태다.

©'5개국어 글로벌 경제신문' 아주경제. 무단전재·재배포 금지

![[르포] 중력 6배에 짓눌려 기절 직전…전투기 조종사 비행환경 적응훈련(영상)](https://image.ajunews.com/content/image/2024/02/29/20240229181518601151_258_161.jpg)