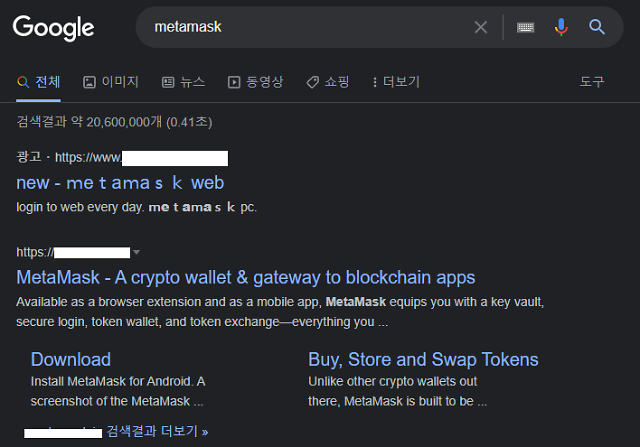

구글에서 메타마스크 검색 시 정상 서비스(두 번째)보다 키워드를 악용한 검색광고 결과(첫 번째)가 상위에 표시된다. 최근 해커는 이메일을 이용한 피싱 대신, 이러한 검색을 악용하는 추세다. [사진=구글 검색 결과 갈무리]

가상자산 지갑을 노리는 피싱(스캠)이 또 발견됐다. 특히 이번 공격은 구글 검색광고를 통해 피싱 서비스를 상위에 노출시켜 사용자를 속였다.

체크포인트리서치에 따르면 해커는 우선 팬텀, 메타마스크 등 유명 가상자산 지갑 서비스와 유사한 이름·인터페이스로 가짜 서비스를 만든다. 이후 해커는 가짜 서비스를 구글 검색광고에 노출시킨다. 구글 검색의 경우 광고비를 집행한 서비스가 가장 먼저 노출된다. 때문에 사용자가 '메타마스크' 등의 키워드를 검색하면 공식 서비스 대신, 해커의 광고가 먼저 보인다.

특히 해커는 검색 결과에 표시되는 인터넷 주소를 속이기 위해 도메인까지 위장했다. 예를 들어 팬텀은 '[.]app'라는 최상위 도메인을 사용하고, 메타마스크는 '[.]io' 도메인을 사용한다. 해커는 이를 '[.]pp'나 '[.]pw' 같은 식으로 속이는 수법을 썼다. 이른바 타이포 스쿼팅(Typo squirting) 공격이다.

사용자가 가짜 광고에 속아 클릭하면, 크게 두 가지 방식으로 공격이 이뤄진다. 우선 기존에 지갑을 보유한 사용자에게는 복구 구문(니모닉 키)을 요구한다. 복구 구문은 보통 12개 단어로 구성돼, 지갑 복구 시 본인 확인을 위해 쓰인다. 사용자가 다른 PC에 자신의 지갑을 설치하고 보관된 자산이나 등록된 타 지갑 주소 등 기존 정보를 동기화하기 위해서는 이 복구 구문이 필수다. 만약 타인에게 노출된다면 자신의 지갑 정보를 타인이 동일하게 사용할 수 있으며, 기존에 보관된 가상자산까지 유출 가능하다.

가상자산을 처음 만드는 사용자에게는 해커가 이전에 생성한 빈 지갑의 복구 구문을 안내한다. 사용자가 이를 자신의 지갑이라고 인식한 뒤 가상자산을 보관하면, 복구 구문을 이미 알고 있는 해커가 해당 지갑에 접근해 자산을 유출한다.

체크포인트리서치는 "해커는 전통적인 '이메일 피싱' 대신 구글 검색을 주요 공격 수단으로 사용하며 가상자산 지갑에 접근한다. 특히 검색 결과에서 상단에 노출되기 위해 정교한 키워드를 선택하고, 주요 브랜드의 서비스를 모방한다. 이러한 유형은 앞으로도 빠르게 늘어날 것으로 보인다. 때문에 사용자가 클릭하는 인터넷 주소를 다시 확인하고, 현재 암호화폐 지갑과 관련된 상단 검색광고를 클릭하지 않길 바란다"고 말했다.

©'5개국어 글로벌 경제신문' 아주경제. 무단전재·재배포 금지

![[르포] 중력 6배에 짓눌려 기절 직전…전투기 조종사 비행환경 적응훈련(영상)](https://image.ajunews.com/content/image/2024/02/29/20240229181518601151_258_161.jpg)