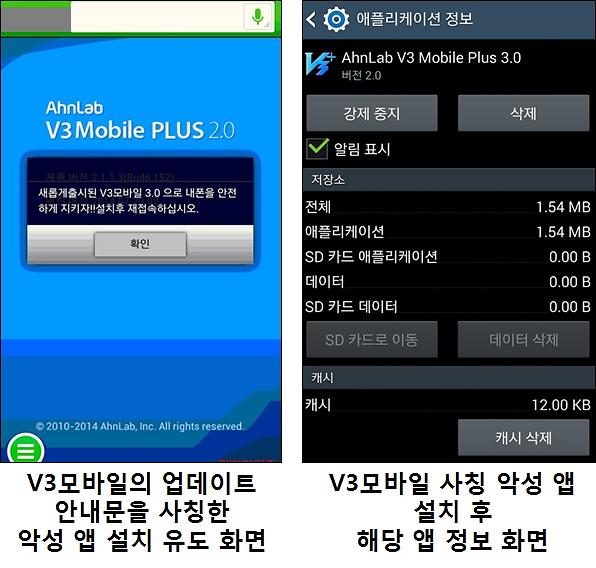

V3 모바일 앱 사칭한 악성 앱 스마트폰 화면 [사진 = 안랩 제공 ]

아주경제 장윤정 기자 = 안랩의 V3모바일 업데이트 메시지를 사칭한 악성 앱 유포시도가 발견돼 주의가 필요하다.

안랩(대표 권치중)은 14일 V3모바일 사칭 악성 앱이 발견됐다고 밝혔다.

이 악성 앱은 먼저 공격자가 보안이 취약한 일부 무선 공유기(와이파이)의 *DNS주소를 변경한다. 스마트폰 사용자가 해당 와이파이를 이용해 유명 포털 사이트 접속하면 공격자는 V3모바일 업데이트 메시지를 사칭해 악성 앱 다운로드를 유도한다.

공격자는 관리자 암호가 설정되어 있지 않거나, 제품 출고 시 암호를 그대로 사용하고 있는 등 보안에 취약한 일부 무선 공유기에 침입해, DNS주소를 변경한다. 이를 통해 해당 무선 공유기(와이파이)를 이용, 스마트폰 사용자가 정상적인 포털 사이트 URL로 접속해도 가짜 사이트로 연결된다. 스마트폰이 악성코드에 감염되어 있지 않더라도, 해당 공유기만 이용하면 가짜 사이트로 연결되는 것이다.

이는 일부 무선 공유기의 관리자 암호가 설정돼 있지 않고 외부에서 접속이 가능하도록 하는 '원격 관리 접속' 기능이 기본적으로 활성화돼 있어 공격자가 공유기의 DNS(도메인네임서버) 주소를 악성 사이트로 접속되도록 변조가 가능하기 때문이다.

가짜 사이트에는 V3모바일의 업데이트 안내문을 사칭해 '새롭게 출시된 V3모바일 3.0으로 내폰을 안전하게 지키자!! 설치후 재접속하십시오(사칭 메시지)'라는 메시지가 나와 사용자를 현혹시킨다.

사용자가 ‘확인’ 버튼을 누르면 악성 앱이 설치되고, 이후에는 문자메시지, 주소록 등의 개인정보 유출, 악성 앱 추가 다운로드를 통한 금전 탈취 등 추가 피해가 발생할 수 있다.

안랩은 “V3 모바일 3.0은 출시되지 않은 제품이며, 이번 사칭 메시지는 과거 ‘업데이트 사칭, 오류해결(사칭 메시지)’ 등의 파밍 메시지에서 변경된 것”으로 추정하고 있다. 해당 사이트에서 다운로드되는 악성 앱은 현재 V3모바일을 통해 진단 및 삭제가 가능하다.

무선 공유기를 운영하고 있다면 △공유기 ‘관리 페이지’의 접속 암호를 설정하고, 해당 비밀번호는 유추하기 어려운 ‘문자+’숫자’로 설정 및 초기 비밀번호 사용금지 △미사용 중인 원격관리 접속기능 비활성화 △공유기 펌웨어 주기적 업데이트 (4)등록 MAC주소만 연결되도록 설정 변경 등이 필요하다.

와이파이 사용자가 피해를 입지 않기 위해서는 △V3모바일과 같은 모바일 전용 백신으로 주기적 검사 △비밀번호가 설정되지 않은 와이파이 접속 자제 △수상한 메시지 확인 클릭 자제 등이 필요하다.

박태환 ASEC 대응팀 팀장은 “이번 무선공유기의 취약점을 악용한 악성 앱 유포 사안은 공유기 관리자가 철저한 관리를 한다면 피해를 줄일 수 있다”며, “간단하지만 강력한 보안 수칙들을 바로 실행하는 자세가 요구된다”고 말했다.

©'5개국어 글로벌 경제신문' 아주경제. 무단전재·재배포 금지

![[르포] 중력 6배에 짓눌려 기절 직전…전투기 조종사 비행환경 적응훈련(영상)](https://image.ajunews.com/content/image/2024/02/29/20240229181518601151_258_161.jpg)